مانند هر رایانه دیگری، گوشیهای هوشمند نیز مستعد برخی بدافزارهای مخرب هستند و آخرین اکسپلویت کشفشده در اندروید، به همان اندازه که مبتکرانه است، وحشتناک هم هست. آخرین چیزی که اکثر کاربران اندروید نگران آن هستند، دزدیده شدن پیکسلهای صفحهنمایش گوشیشان است، اما این دقیقاً همان کاری است که ادعا میشود این حمله انجام میدهد! محققان به درستی نام آن را «پیکس نپینگ» (Pixnapping) یا در اصطلاح “پیکسل دزدی” گذاشتهاند و اگرچه هنوز بیشتر یک تهدید نظری است، اما شامل یک آسیبپذیری کانال جانبی (side-channel vulnerability) شناختهشده است که طبق گزارش امنیت سایبری دانشگاه هاوایی غربی اوآهو، «پتانسیل وجود در تمام دستگاههای موبایل مدرن را دارد.»! اما پیکس نپینگ دقیقاً چیست و چگونه از خود در برابر آخرین اکسپلویت اندروید محافظت کنیم؟ برای بررسی بیشتر این موضوع با اِروتِک همراه باشید.

تا زمان نگارش این مقاله، سیستم عامل اندروید راهی برای محافظت از خود در برابر حملات پیکس نپینگ ندارد. همچنین هیچ محدودیتی برای آنچه میتوان با استفاده از این تکنیک دزدید، وجود ندارد. اگر چیزی روی صفحه نمایش شما باشد، میتواند توسط هکرهایی که به یک گوشی هوشمند یا سایر دستگاههای اندرویدی دسترسی پیدا کردهاند، دیده شود. با این حال، چندین اقدام مبتنی بر تجربه وجود دارد که کاربران میتوانند انجام دهند تا از قربانی شدن در برابر این بدافزار جلوگیری کنند، تا زمانی که گوگل، سامسونگ و سایر تولیدکنندگان، پچهایی برای آن منتشر کنند. یک نکته امیدوارکننده دیگر این است که پیکس نپینگ همچنان نظری است، حداقل تا جایی که متخصصان امنیت سایبری میتوانند تشخیص دهند، و روشهای زیادی برای افزایش امنیت گوشی اندرویدی شما وجود دارد.

پیکس نپینگ، پیکسلهای صفحه نمایش شما را میدزدد!

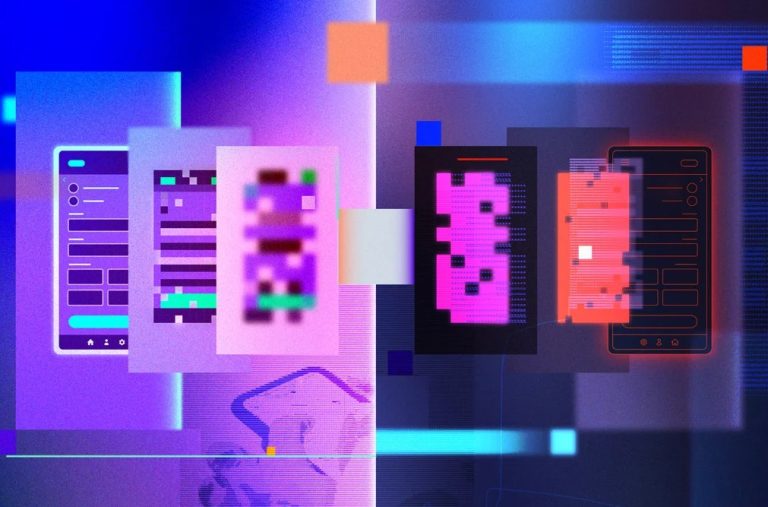

نسل بعدی بدافزار اندروید میتواند از تکنیکی به نام «پیکس نپینگ» استفاده کند که اخیراً توسط گروهی از محققان از دانشگاه یوسی برکلی و سایر مؤسسات کشف شده است. تحقیقات قبلی در سال ۲۰۱۳ نشان داد که یک وبسایت مخرب میتواند پیکسلهای صفحه نمایش شما را ربوده و «قاپ بزند». این دقیقاً یک اسکرینشات نیست، اما به همان کارایی است. طبق گزارش دانشگاه هاوایی غربی اوآهو، که مقاله سال ۲۰۱۳ به همراه پنج مقاله جدید از سال ۲۰۲۵ را خلاصه میکند، «با اندازهگیری زمان رندر شدن هر پیکسل، یک مهاجم میتواند پیکسلهای یک تصویر ناشناخته را استخراج کند. یک سایت مخرب میتواند وبسایتی را که قربانی در حال استفاده از آن است، بارگذاری کند و تصویر را پیکسل به پیکسل بازسازی کند. نسخهای که هکر بازسازی میکند همیشه عالی نیست، اما آنقدر نزدیک است که میتوان تشخیص داد تصویر چیست.»

این تحقیق اخیراً تکرار شده و نشان داده است که یک آسیبپذیری کانال جانبی شناختهشده که حتی در جدیدترین دستگاههای اندرویدی مانند سامسونگ گلکسی S25 اولترا وجود دارد، یک مسیر حمله جدید فراهم میکند. در این نسخه از حمله، یک اپلیکیشن مخرب جایگزین وبسایت مخرب مورد استفاده در تحقیقات اصلی میشود. بدون اینکه کاربر متوجه شود، این برنامه در پسزمینه کار میکند و قادر است اطلاعات را از هر اپلیکیشنی که کاربر روی صفحه نمایش خود باز دارد، خارج کند. محققان توانستند کدهای تأیید هویت دو مرحلهای را از Google Authenticator، جزئیات حسابهای Venmo و حتی پیامها را از برنامههای پیامرسان رمزگذاری شده، از جمله Signal، به سرقت ببرند. به عبارت دیگر، هر چیزی که روی صفحه نمایش شماست، قابل دسترسی است.

خبر خوب این است که محققان کد منبع این حمله را منتشر نکردهاند (به دلایل واضح) و هیچ نمونه شناختهشدهای از حملات واقعی با استفاده از این روش وجود ندارد. خبر بد؟ هیچ روش شناختهشدهای برای متوقف کردن حمله پیکس نپینگ وجود ندارد. با این حال، اقدامات احتیاطی اساسی میتواند شما را ایمن نگه دارد.

کاربران آگاه به تکنولوژی میتوانند شانس حملات پیکس نپینگ را کاهش دهند!

با وجود ماهیت جدید پیکس نپینگ، کاربران اندروید که از اقدامات اساسی امنیت سایبری پیروی میکنند، نیازی نیست زیاد نگران به خطر افتادن اطلاعاتشان باشند – حداقل در حال حاضر. همانطور که در بالا ذکر شد، مکانیسم فعلی حمله مستلزم این است که قربانی یک اپلیکیشن مخرب را روی دستگاه هدف نصب کند. کلاهبرداران و هکرها اغلب حملات را از طریق برنامههای بد راهاندازی میکنند، اما میتوانید ویژگیهای امنیتی اندروید را فعال کنید و اقدامات احتیاطی اساسی دیگری را برای محافظت از دستگاه خود انجام دهید.

شما هرگز نباید اپلیکیشنی را که از خارج از فروشگاه گوگل پلی و دیگر فروشگاهای معتبر دانلود کردهاید، نصب کنید، مگر اینکه با قطعیت مطلق بدانید که ایمن است.

حتی در مورد برنامههای فروشگاههای رسمی نیز همیشه باید به دنبال نشانههای خطر باشید، مانند تعداد کم نصبها، تعداد زیاد نظرات بیش از حد مثبت که عبارات یکسان را تکرار میکنند و ممکن است توسط هوش مصنوعی نوشته شده یا از یک اسکریپت کپی شده باشند، و غیره.

برنامههایی که عملکردهای اساسی گوشی هوشمند را تکرار میکنند – چراغ قوه، ماشین حسابهای ساده، برنامههای آب و هوا – احتمال بیشتری دارد که تلاشهای مخربی برای فریب دادن افرادی با سواد فنی پایین باشند.

لیستهای گوگل پلی همچنین نشان میدهند که یک برنامه چه مجوزهایی را درخواست خواهد کرد. از برنامههایی که مجوزهای نامرتبط با عملکرد خود میخواهند، مانند درخواست یک ماشین حساب برای دیدن موقعیت مکانی شما، باید اجتناب شود.

همچنین باید مطمئن شوید که امنیت حساب Google خود را با استفاده از رمز عبور قوی و تأیید هویت دو مرحلهای تقویت کنید. حتی بهتر است با تغییر به کلید عبور (passkey)، رمز عبور را کنار بگذارید.

یک ایده خوب دیگر این است که مطمئن شوید تأیید خرید در فروشگاه پلی فعال است تا هیچ کس نتواند بدون رمز عبور یا اثر انگشت شما پول خرج کند.

در نهایت، کلاهبرداران خود را به عنوان افراد معتبر معرفی میکنند تا شما را متقاعد به نصب یک برنامه مخرب کنند. هرگز فقط به این دلیل که کسی به شما گفته است، اپلیکیشنی را نصب نکنید.

منبع: Slashgear

![این گوشیهای شیائومی آپدیت HyperOS 3.1 را دریافت نمیکنند [لیست کامل]](https://aero-tech.ir/wp-content/uploads/2026/01/9523-1-HyperOS-3.1.jpg)

![آپدیت HyperOS 3 باعث از کار افتادن گوشیهای شیائومی با رام جعلی میشود [راه حل رفع مشکل]](https://aero-tech.ir/wp-content/uploads/2026/01/9513-1-HyperOS-3-Update.jpg)

![آپدیت HyperOS 3 باعث از کار افتادن گوشیهای شیائومی با رام جعلی میشود [راه حل رفع مشکل]](https://aero-tech.ir/wp-content/uploads/2026/01/9513-1-HyperOS-3-Update-300x203.jpg)

![چرا گوشی اندرویدی شما با حداکثر سرعت شارژ نمیشود؟ [ راههای رفع مشکل]](https://aero-tech.ir/wp-content/uploads/2025/12/9432-1-why-your-android-phone-isnt-charging-at-full-speed-300x217.jpg)