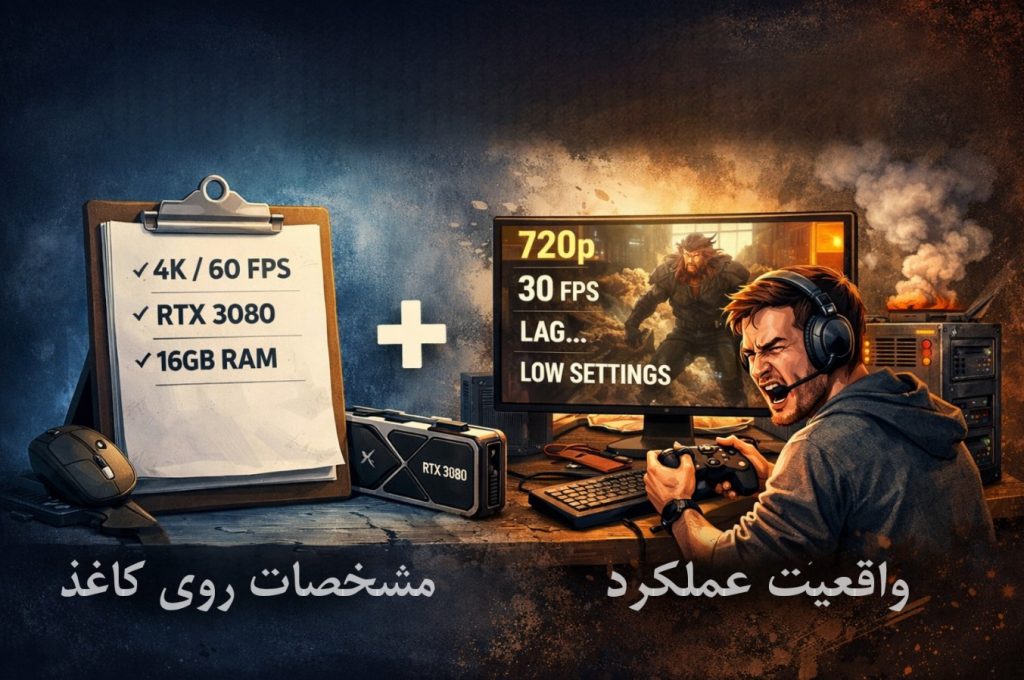

یک مطالعه جدید توسط محققان موسسه امنیت و حریم خصوصی ماکس پلانک (MPI-SP) و دانشگاه روهر بوخوم (RUB) نشان میدهد که سطوح هوشمند قابل تنظیم مجدد (RIS) میتوانند برای انجام حملات پارازیت هدفمند به شبکههای وایفای مورد استفاده قرار گیرند.

یافتههای آنها نشان داد که این فناوری، که در ابتدا برای بهینهسازی سیگنالهای بیسیم در شبکههای 6G آینده توسعه یافته بود، میتواند به مهاجمان اجازه دهد تا دستگاههایی خاص را مختل کنند در حالیکه دستگاههای مجاور دست نخورده باقی میمانند!

پارازیت بیسیم چگونه کار میکند؟

پارازیت بیسیم، که در آن مهاجمان سیگنالهای اصلی را با تداخل تحت الشعاع قرار میدهند، سالهاست که یک تهدید شناخته شده است. مجرمان اغلب از آن برای مختل کردن سیستمهای قفل خودرو یا آلارمهای امنیتی استفاده کردهاند و باعث ایجاد اختلال در سرویس بدون دستکاری فیزیکی دستگاهها میشوند.

سازمان های مجری قانون اغلب از دستگاههای پارازیت برای جلوگیری از استفاده غیرمجاز از پهپادها در رویدادهای عمومی و مبارزه با اختلالات ایمنی و امنیتی استفاده میکنند.

نمونه قابل توجه دیگر زمانی است که مجرمان از پارازیت برای تداخل در سیگنالهای GPS کامیونهای باری استفاده کردند و به آنها اجازه دادند وسایل نقلیه را ربوده و کالاهای ارزشمند را بدون ردیابی بدزدند.

این سناریوها شامل پارازیت پهن باند یا گسترده است که ابزارهای غیردقیقی هستند و همه دستگاههایی را که به فرکانسهای هدف در منطقه تحت تأثیر وابسته هستند، تحت تأثیر قرار میدهند.

تحقیقات اخیر نگرانیهایی را مطرح میکند که RIS ممکن است با فعال کردن کنترل فضایی دقیق، به تاکتیکهای پارازیت ظریفتر کمک کند. به جای مسدود کردن سیگنالها در یک منطقه وسیع، RIS به مهاجمان اجازه میدهد سیگنال پارازیت را بهطور دقیق متمرکز کرده و بدون ایجاد سوء ظن فوری، اختلال ایجاد کنند.

حمله به شبکهها با دقت نقطهای

دانشمندان آزمایشهایی را با استفاده از یک نمونه اولیه دستگاه RIS که توسط محققان TH Köln و RUB توسعه داده شده بود، انجام دادند. این دستگاه در واقع یک سطح کنترلشده توسط نرمافزار است که به هر وجه آینهمانند اجازه میدهد به صورت جداگانه برای هدایت امواج رادیویی به مکانهای دقیق تنظیم شود.

فیلیپ ماکنسن، نویسنده اصلی، توضیح داد:

میتوانید دستگاه RIS را مانند یک توپ در نظر بگیرید که میتواند امواج رادیویی را منعکس کند. تفاوت در این است که ما میتوانیم هر وجه آینه را دستکاری کنیم تا امواج را به جایی که میخواهیم هدایت کند.

با محدود کردن سیگنالهای پارازیت فقط به یک هدف و در عین حال صرفهجویی در دستگاههای همسایه، مهاجمان میتوانند از اقدامات امنیتی خودکار طراحیشده برای شناسایی و پاسخ به اختلالات در مقیاس بزرگ عبور کنند. این تیم نشان داد که حتی زمانی که دو دستگاه فقط چند میلیمتر از هم فاصله دارند، باز هم میتوان یکی را بدون ایجاد مزاحمت برای دیگری پارازیت کرد.

پل استات، نویسنده همکار، خاطرنشان کرد:

دستیابی به چنین تفکیک فضایی بالایی از هدفگیری با ابزارهای نسبتاً ارزان و کم پیچیدگی بدون فناوری RIS امکانپذیر نخواهد بود.

محققان تأکید میکنند که چگونه فناوری RIS میتواند محیطهای بیسیم پیچیده را تضعیف کند. به عنوان مثال، یک خط تولید خودکار ممکن است به شبکههایی متکی باشد که هر زمان که تداخل در مقیاس بزرگ شناسایی شود، زنگ هشدار را فعال میکنند.

پارازیت انتخابی یک دستگاه در آن تنظیمات ممکن است از شناسایی فرار کند زیرا بقیه شبکه پایدار باقی میمانند. این موضوع اهمیت امنیت بیسیم را در صنایعی از خانههای هوشمند تا اتوماسیون کارخانه افزایش میدهد.

پیام اصلی این مطالعه

با وجود این خطرات، این مطالعه همچنین روشهایی را برای کاهش این تهدید پیشنهاد میکند. راهبردها شامل نظارت بهبودیافته بر قدرت سیگنال است که میتواند به شناسایی تداخل موضعی غیرعادی کمک کند و سختافزاری که محیط سیگنال را با دقت بیشتری بررسی میکند.

مهمتر از همه، بهبود طراحی در پروتکلهای رادیویی آینده میتواند اطمینان حاصل کند که سطوح هوشمند قابل تنظیم که در ابتدا برای تقویت عملکرد شبکه در نظر گرفته شده بودند، به ابزارهای آسانی برای بازیگران مخرب تبدیل نمیشوند.

مقاله مستندسازی این یافتهها در حال حاضر در سرور پیشچاپ arXiv موجود است. این مقاله بهطور رسمی در سی و دومین سمپوزیوم امنیت شبکه و سیستم توزیع شده (NDSS) در سن دیگو در این ماه ارائه خواهد شد.

محققان با روشن کردن ماهیت دوگانه فناوری RIS، خواستار توجه بیشتر به خطرات امنیتی و اقدامات حفاظتی مورد نیاز برای محافظت از شبکههای بیسیم نسل بعدی در برابر آسیبپذیریهای پنهان هستند.

منبع: Interestingengineering