چند سالی است که اسکنر های اثر انگشت در میان کاربران محبوبیت بیشتری نسبت به دیگر روش های باز کردن قفل دستگاه پیدا کرده اند. همچنین اکنون اکثر گوشی های اندرویدی به اسکنر اثر انگشت مجهز شده اند. این اسکنر های اثر انگشت در سه مکان مختلف از گوشی های هوشمند اندرویدی یافت می شوند؛ در کناره گوشی (روی دکمه پاور)، در پنل پشتی و زیر نمایشگر. صرف نظر از موقعیت مکانی این سنسورها، همه آن ها یک هدف اصلی را دنبال می کنند؛ امنیت دستگاه! اما آیا اسکنرهای اثر انگشت در گوشیها واقعاً ایمن هستند؟ برای پاسخ به این سوال با اروتک همراه باشید.

همانگونه که میدانید هر انسانی که بر روی زمین زندگی می کند، اثر انگشت منحصر به فرد خود را دارد. بنابراین، نمی توان انکار کرد که اسکنر اثر انگشت در گوشی های هوشمند یکی از ایمن ترین روش ها برای دور نگه داشتن اطلاعات خصوصی از افراد دیگر است. در حالی که این مطلب به طور منطقی کامل صحیح است، اما همیشه استثناء هایی نیز وجود دارد!

آیا بهترین نوع رمزگشایی برای امنیت گوشی های هوشمند، اسکنر اثر انگشت می باشد؟

طبیعتا پاسخ به این سوال وابسته به نحوه باز کردن قفل گوشی هوشمندی است که نوع رمزگشایی آن، اثر انگشت است. خوشبختانه اگر قصد باز کردن قفل گوشی خود با اثر انگشت فرد دیگری که در گوشی شما اثر انگشت آن ثبت نشده است را دارید، بهترین نوع محافظت همان اسکنر اثر انگشا است. اما اگر قصد باز کردن با ابزار هک قفل را داشتید چطور؟! آیا شما هم فکر می کنید که انجام این کار بسیار دشوار است؟ البته حتی اگر این روش نیز امکان پذیر باشد، مطمئنا چنین ابزاری باید هزینه گزافی برای انجام این هک داشته باشد. این هزینه به اندازه ای گران است که تنها آژانس های امنیتی دولتی مانند FBI و دیگر مراجع امنیتی می توانند برای اهداف تحقیقاتی خود هزینه کنند!!

اما متاسفانه اگر دقیق تر به این موضوع نگاه کنیم متوجه خواهیم شد که ابزار جدیدی تولید شده است که می تواند از حفاظت اثر انگشت دستگاه اندرویدی عبور کند. نکته قابل توجه این است که این ابزار هزینه زیادی نیز ندارد و با قیمت 15 دلار می توان از آن استفاده کرد!

ابزار 15 دلاری که با وجود محافظ اسکنر اثر انگشت، گوشی هوشمند شما را باز می کند!

تحقیقات جدید یو چن از کمپانی تنسنت (Tencent) و یی لینک هی از دانشگاه ژجیانگ، تقریبا در همه گوشی های هوشمند دو آسیبپذیری ناشناخته وجود دارد. این آسیب پذیری ها در سیستم احراز هویت اثر انگشت قرار گرفته و به آن ها “آسیب پذیری های روز صفر (zero-day vulnerabilities)” میگویند. با استفاده از این آسیب پذیری ها، می توان حملات BrutePrint را برای باز کردن قفل اکثر اسکنر اثر انگشت گوشی های هوشمند انجام داد.

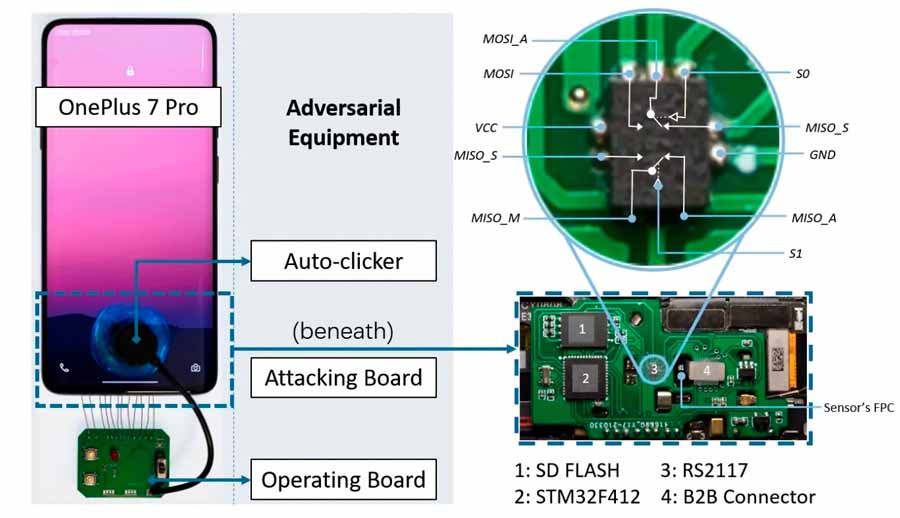

برای رسیدن به این هدف، این محققان از یک برد مدار 15 دلاری با میکرو کنترلر، سوئیچ آنالوگ، کارت حافظه SD و کانکتور برد به برد، استفاده کردند. تنها چیزی که این افراد نیاز برای باز کردن و هک اسکنر اثر انگشت داشتند، زمانی به اندازه 45 دقیقه برای باز کردن گوشی فرد قربانی و البته پایگاه داده اثر انگشت است.

پس از 45 دقیقه، اسکنر اثر انگشت گوشی اندرویدی هک شد!

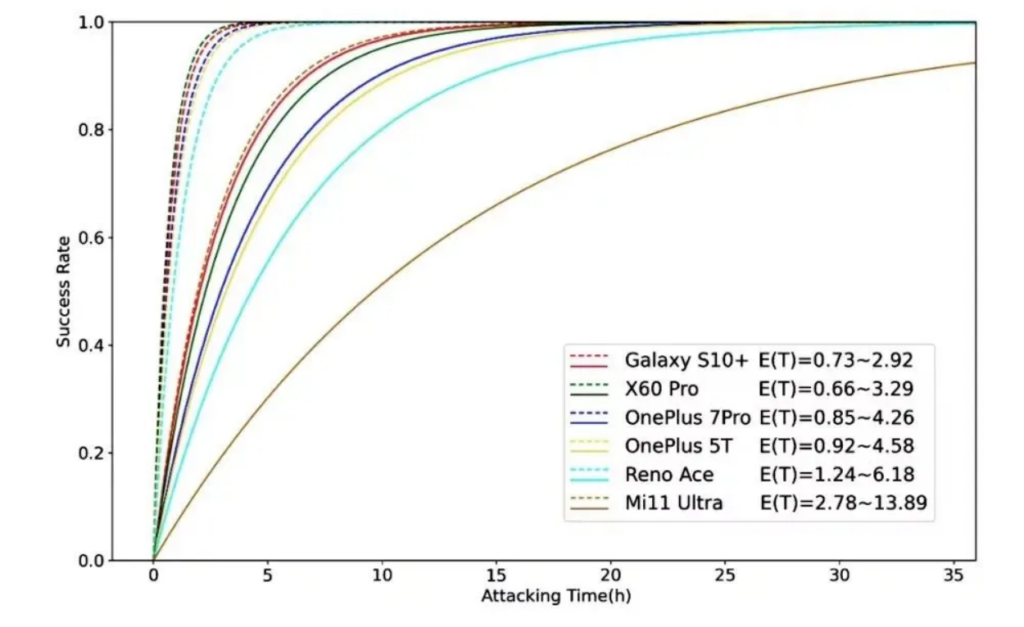

این محققان در این آزمایش خود از هشت گوشی هوشمند اندرویدی با برندهای مختلف و دو آیفون استفاده کرده اند. در این تحقیق، گوشی های اندرویدی شامل هوآوی P40، شیائومی Mi 11 اولترا، ویو X60 پرو، وان پلاس 7 پرو، اوپو رنو ایس، سامسونگ گلکسی +S10، هوآوی میت 30 پرو 5G و همچنین دو گوشی آیفون SE و آیفون 7 مورد استفاده قرار گرفتند.

از آن جایی که تمام روش های محافظت اثر انگشت گوشی های هوشمند، تعداد دفعات محدودی برای باز شدن و امتحان اثر انگشت دارند، اما با این وجود، یک حمله BrutePrint می تواند این محدودیت را دور بزند. در واقع، احراز هویت از طریق اثر انگشت، نیازی به تطابق دقیق بین ورودی و داده های اثر انگشت ذخیره شده ندارد. در عوض این سیستم، از یک آستانه یا محدوده خاص، تعداد تلاش های ناموفق برای ورود به سیستم را تعیین می کند. به این صورت که آیا ورودی داده شده به اندازه کافی با اثر انگشت ذخیره شده مشابه است یا خیر؟ این بدان معنی است که هر سیستم مخربی می تواند از این مزیت استفاده کرده و سعی کند با داده های اثر انگشت ذخیره شده شباهت داشته باشد. تنها کاری که باید انجام شود این است که بتوان محدودیت اعمال شده (تعداد دفعات استفاده از سنسور اثر انگشت) را برای محافظت از گوشی هوشمند دور زد.

چگونه محققان از ابزار 15 دلاری برای باز کردن قفل اثر انگشت در تلفن های هوشمند استفاده کردند؟

برای باز کردن قفل گوشی هوشمند، تنها کاری که محققان انجام دادند این بود که پنل پشتی گوشی ها را جدا کرده و برد مدار 15 دلاری را به آن متصل کردند. به محض شروع حمله، قفل هر دستگاه در عرض کمتر از یک ساعت باز خواهد شد. پس از باز شدن قفل دستگاه، افراد سودجو می توانند از این روش برای تایید پرداخت ها نیز استفاده کنند.

البته باید توجه داشت که مدت زمانی که برای باز کردن قفل هر گوشی صرف میشد با یکدیگر متفاوت است. برای مثال گوشی هوشمند اوپو حدود 40 دقیقه برای باز کردن قفل، زمان نیاز داشت و یا زمان باز کردن قفل گلکسی +S10 سامسونگ حدوداً بین 73 دقیقه تا 3 ساعت طول کشید. در این بین مقاوم ترین گوشی هوشمند اندرویدی برای باز کردن قفل، شیائومی Mi 11 اولترا بود. بنا به گفته محققان، باز کردن قفل آن زمان حدود 2.78 تا 13.89 ساعت طول کشید.

اما سنسور اثر انگشت آیفون کاملا ایمن است.

در این آزمایش، محققان با تلاش های بسیار نتوانستند این روش را برای آیفون نیز عملی کنند. البته به این معنی نیست که اثر انگشت اندروید نسبت به آیفون ضعیف تر است. دلیل اصلی این موضوع رمزگذاری اطلاعات کاربران آیفون توسط اپل می باشد. به همین جهت با استفاده از داده های رمزگذاری شده، حمله BrutePrint به پایگاه داده اثر انگشت آیفون دسترسی نخواهد داشت. بدین صورت هیچ راهی برای انجام این نوع حمله که اثر انگشت آیفون را باز کند وجود ندارد.

چگونه کاربران گوشی های هوشمند اندرویدی می توانند از امنیت داده های شخصی خود اطمینان حاصل کنند؟

ما نیز به عنوان یکی از کاربران اندرویدی، روشی به جز استفاده از گذرواژه ها و سایر اشکال حفاظتی برای جلوگیری از این موضوع پیشنهاد نمی کنیم. با این حال، برطرف کردن این مشکل به اقدامات بیشتری برای اطمینان از ایمنی داده های کاربران توسط توسعه دهندگان اندروید دارد. با توجه به این موضوع، یو چن و یلینگ توصیه هایی برای امنیت بیشتر ارائه کردند. آن ها اعلام کردند که تیم توسعه تلاش برای دور زدن قفل گوشی هوشمند را محدود خواهد کرد. همچنین به گوگل نیز توصیه کردند که تمام داده های ارسال شده بین اسکنر اثر انگشت و پردازنده اسکنر را رمزگذاری کند.

نکته آخر…

مطمئنا متوجه این موضوع شده اید که محققان از گوشی های قدیمی برای این حمله موسوم به BrutePrint استفاده کردند. این استفاده به این دلیل است که گوشی های اندرویدی که پرچمدار و یا تولید ان ها جدیدتر است، با توجه به مجوز های سختگیرانه برنامه و داده های ایمنی آن، امنیت بیشتری نسبت به مدل های قدیمی دارند. پس اگر دقیق تر شویم، حمله BrutePrint به گوشی های هوشمند جدید، بسیار دشوار خواهد بود.

همچنین Security Boulevard نیز به کاربران جدید ترین گوشی های اندرویدی اطمینان داده است که نگران این موضوع نباشند. به این دلیل که حمله BrutePrint به احتمال زیاد بر روی گوشی هایی که از آخرین استاندارد های گوگل پیروی میکند، کار نکند.

البته این شکل از حمله مستلزم روشن بودن گوشی هوشمند است و همچنین بدون باز کردن پنل پشتی قادر به انجام نیست. اگر گوشی هوشمند روشن باشد و پنل پشت گوشی نیز باز باشد، سازندگان می توانند به راحتی حسگری را قرار دهند که باز شدن پشت گوشی را تشخیص دهد. در هنگامی که این اتفاق رخ می دهد، آنها به سرعت دستگاه را به حالت قفل کردن مجبور می کنند که برای دسترسی به به رمز عبور اضافی نیاز دارد.

با این وجود، این حمله بر روی چند گوشی هوشمند اندرویدی قدیمی کار می کند. اما باید توجه داشت که ممکن است برای نسخه های جدید نیز امکان پذیر باشد، و یا ممکن است هیچ گونه تهدیدی برای کاربران ایجاد نکند!

منبع: Gizchina

![آپدیت HyperOS 3 باعث از کار افتادن گوشیهای شیائومی با رام جعلی میشود [راه حل رفع مشکل]](https://aero-tech.ir/wp-content/uploads/2026/01/9513-1-HyperOS-3-Update.jpg)

![آپدیت HyperOS 3 باعث از کار افتادن گوشیهای شیائومی با رام جعلی میشود [راه حل رفع مشکل]](https://aero-tech.ir/wp-content/uploads/2026/01/9513-1-HyperOS-3-Update-300x203.jpg)