مهندسان مؤسسه تحقیقاتی Southwest یک فرآیند آسیبپذیر را در ایستگاههای شارژ سریع DC کشف کردهاند که به هکرها اجازه میدهد بهراحتی و در کنار خودروی الکتریکی شما به آن دسترسی پیدا کنند!

ارتباط خط برق (PLC)، راهی برای ارسال دادهها از طریق کابلهای برق موجود، مانند دوشاخههای برق در خانه شماست. این کار با فرستادن یک سیگنال هارمونیک به خط برق و داشتن یک گیرنده در انتهای دیگر که دادههای موجود در آن هارمونیک را تفسیر کرده و از آن بیرون میکشد، انجام میپذیرد. به این ترتیب، ارسال و دریافت پیامهایی مانند صدا، ویدئو و حتی ترافیک روزانه اینترنت شما مستقیماً از طریق سیمکشی برق امکانپذیر است. این نوع فناوری از سال 1922 وجود داشته است.

امروزه حدود 40 میلیون خودروی الکتریکی در سراسر جهان در حال تردد هستند. تخمین زده میشود حدود 86 درصد از دارندگان وسایل نقلیه الکتریکی، خودروهای خود را در خانه شارژ میکنند، در حالیکه حدود 59 درصد از آنها به صورت هفتگی از ایستگاههای شارژ عمومی استفاده میکنند. تقریباً 10000 مکان شارژ سریع DC سطح 3 (DCFC) در ایالات متحده وجود دارد؛ این یعنی 10000 مکان بالقوه برای هک و میلیونها نقطهی آسیبپذیر تنها در ایالات متحده!

شارژرهای DC سطح 3 که سریعترین وسیله برای شارژ کردن خودرهای تسلا در هنگام سفر در جاده هستند، از پروتکل PLC مبتنی بر IPv6 برای برقراری ارتباط با خودرو برای نظارت بر عیوب و جمعآوری دادههایی از وضعیت شارژ گرفته تا شماره شناسایی خودرو و همه چیز در این بین استفاده میکنند.

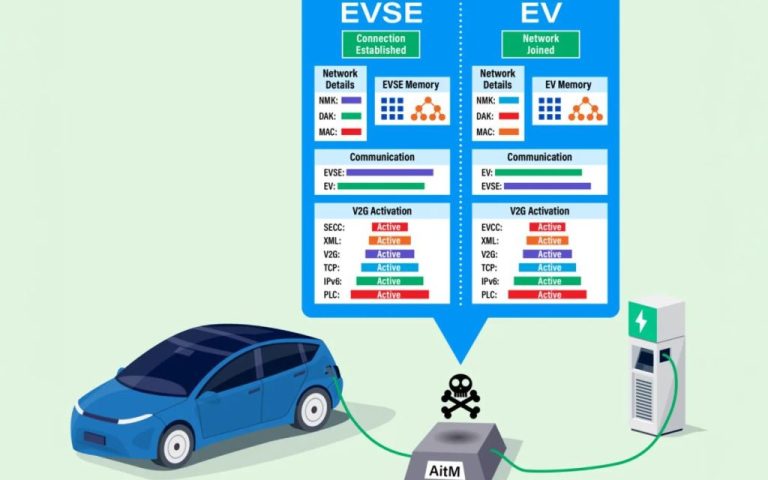

اکنون محققان موسسه SwRI از آسیبپذیریهای لایه PLC که به آنها اجازه دسترسی به کلید شبکه و آدرسهای دیجیتال تمام شارژرها و خودروها را میداد برای هک خودروها استفاده کردهاند. این حمله با استراتژی دشمن در میانه (AitM) رخ داد که میتوانست خودرو الکتریکی و تجهیزات شارژ را شبیهسازی کند.

کاترین کوزان، مهندس ارشد بخش سیستمهای با قابلیت اطمینان بالای SwRI میگوید:

از طریق آزمایشِ نفوذی که انجام دادیم، متوجه شدیم لایه PLC ضعیف است و فاقد رمزگذاری کافی بین خودرو و شارژرهاست.

در سال 2020 نیز SwRI توانست سیستم شارژر J1772 (رایج ترین نوع شارژر در ایالات متحده) را پس از مهندسی معکوس هک کرده تا فرآیند شارژ را مختل و یک حمله مخرب را شبیهسازی کند. آنها توانستند سیگنالهایی را به خودرو ارسال کنند تا نشان دهد که خودرو ببش از حد شارژ شده، نرخ شارژ را تنظیم یا بهسادگی فرآیند شارژ را بهطور کامل مسدود کنند.

در هکهای سطح 3 همه چیز بسیار خطرناکتر است زیرا به هکرهای بالقوه این امکان را میدهد که کد خود را به سیستم عامل خودرو تزریق کنند، همان کد اصلی که به خودرو میگوید چگونه کار کند و عملکردهای آن را تغییر داده یا بهطور کلی آن را غیرفعال کنند. این کار حتی ممکن است امکان دسترسی و کنترل از راه دور از طریق اتصال مبتنی بر شبکه اینترنت خودرو را به هکرهای کلاه سیاه نیز بدهد.

برخی از خوانندگان ممکن است هک جیپ در سال 2015 را به خاطر بیاورند، جایی که دو هکر از میسوری کنترل یک جیپ چروکی اصلاحنشده را در حالیکه یک خبرنگار Wired در بزرگراه رانندگی میکرد، به دست گرفتند. هکرها تا آنجا پیش رفتند که قبل از اینکه ترمزها را غیرفعال کنند، موتور را خاموش کردند، کنترل فرمان را به دست گرفتند و او را از بزرگراه خارج کردند. همه اینها در حالی اتفاق افتاد که موقعیت خودرو را از طریق GPS نظارت میکردند.

چگونه آن ها اینطور کنترل همه چیز را به دست آوردند؟ از راه دور و فقط از طریق سیستم اطلاعات و سرگرمی خودرو!

اولوگبودی، مهندس مشارکتکننده در پروژه SwRI نیز گفت:

با دسترسی به شبکه که توسط کلیدهای دسترسی مستقیم و ناامن اعطا میشود، مناطق حافظه غیرفرار در دستگاههای دارای PLC را میتوان بهراحتی بازیابی و برنامهریزی مجدد کرد. این بخش، درب را به روی حملات مخرب مانند خرابی سیستمعامل باز میکند.

تغییر سیستم عامل یک خودروی الکتریکی توسط یک هکر کلاه سیاه میتواند عواقب جدی برای راننده و هر کس دیگری در مسیر این وسیله نقلیه سرکش داشته باشد. با وسایل نقلیه مدرنی که به شدت به نرمافزار، CPU و اتصالات اینترنت وابسته هستند، امکانات دسترسی تقریباً نامحدود است. آنها اساساً مراکز داده متحرک هستند.

به عنوان مثال، مغز اصلی تسلا مدل S، یک پردازنده CPU AMD Ryzen و AMD Radeon GPU است، همان چیزهایی که ممکن است در رایانه رومیزی خود در خانه یا محل کار داشته باشید. این خودرو حدود 63 عدد CPU دیگر نیز دارد.

افزودن رمزگذاری ساده به سیستم های تعبیهشده در خودروهای برقی نیز میتواند یک خطر بالقوه باشد. هر گونه شکست در رمزگشایی یا احراز هویت بخشی از دادهها میتواند باعث نقص در سیستمهای خودروهای الکتریکی شود. تصور کنید که میخواهید ترمز کنید، اما وسیله نقلیه شما تصمیم می گیرد که ترمز نکند، زیرا نتوانست سیگنال تاییدشده از پدال شما را از طریق ماژول ABS دریافت کند.

با این حال اوضاع برای خودروهای الکتریکی آنقدرها هم خراب نیست. SwRI یک معماری جدید زیرو تراست (Zero Trust) ایجاد کرده است که میتواند لایههای رمزگذاری را دور بزند. زیرو تراست با این فرض کار میکند که اگر یک فرد بخواهد از فایروال خودرو شما عبور کند، به احتمال زیاد این کار را انجام خواهد داد و شما نمیتوانید جلوی او را بگیرید. با این حال، این معماری به هیچ دستگاهی، خواه یک لپتاپ، یک سرور یا یک وسیله نقلیه الکتریکی، تا قبل از اینکه هویت و تعلق خود به شبکه (یعنی همان خودرو شما) را ثابت نکند، اجازهی اجرای هیچ دستوری را نمیدهد.

نه تنها هر قطعه معماری برای احراز هویت خودش در هر بار اجرا شدن مورد نیاز است، بلکه سیستم زیرو تراست، دقت سیستم را نظارت کرده و در صورت دسترسی یک فرد نامشخص به سیستمهای خودرو، ناهنجاریها و بسته های ارتباطی غیرقانونی را در همان زمان شناسایی میکند.

در حالیکه معماری زیرو تراست در وسایل نقلیه امروزی وجود ندارد، اما اگر آسیبپذیریهای بیشتری پیدا شوند و مورد سوءاستفاده قرار گیرند، میتواند راهی برای آینده باشد.

منبع: Newatlas